Salvaguardar los sistemas de management industrial (ICS) de las amenazas cibernéticas es una prioridad crítica, pero transformar estas intenciones en acciones efectivas puede ser un desafío. Dada la complejidad de los IC y sus redes, que a menudo dependen de tecnologías obsoletas y medidas de seguridad inadecuadas, puede ser difícil determinar el mejor punto de partida. Diseños validados de Cisco (CVD) son arquitecturas de referencia de seguridad y redes comprobadas que las organizaciones industriales pueden usar para crear capacidades avanzadas y crear una base versatile para el futuro.

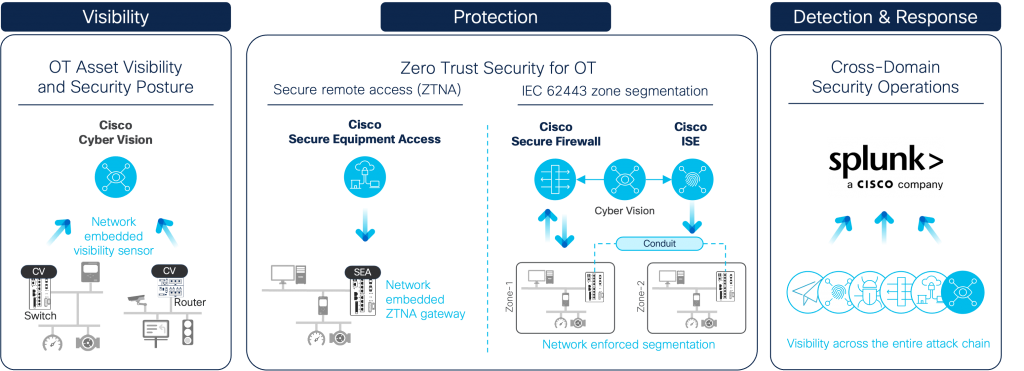

El Diseño validado de Cisco para seguridad industrial se ha actualizado para crear planos adicionales para asegurar una infraestructura crítica. Adoptando un enfoque gradual para asegurar la crimson industrial, el Defensa de amenaza industrial de Cisco La solución comprende la visibilidad de los activos OT, el acceso y la segmentación de confianza cero, y la detección de dominios cruzados, la investigación y la respuesta.

Cisco Industrial Amenazen Defensa Capacidades de seguridad integrales de OT/ICS

Segmentación integral de crimson de conducción de visibilidad OT

La versión anterior del diseño validado de seguridad industrial de Cisco describió cómo el software program del sensor de visión cibernética integrada en los interruptores y enrutadores de Cisco podría ayudar a obtener la visibilidad de los activos industriales conectados sin tener que implementar electrodomésticos dedicados o redes de recolección de expansiones. Explicó cómo los ingenieros de management y los administradores de redes podrían usar este inventario de activos integral para Implementar la segmentación de zona adaptativa en la crimson industrial al tener Cyber Imaginative and prescient y Cisco Id Companies Engine para trabajar juntos sin problemas.

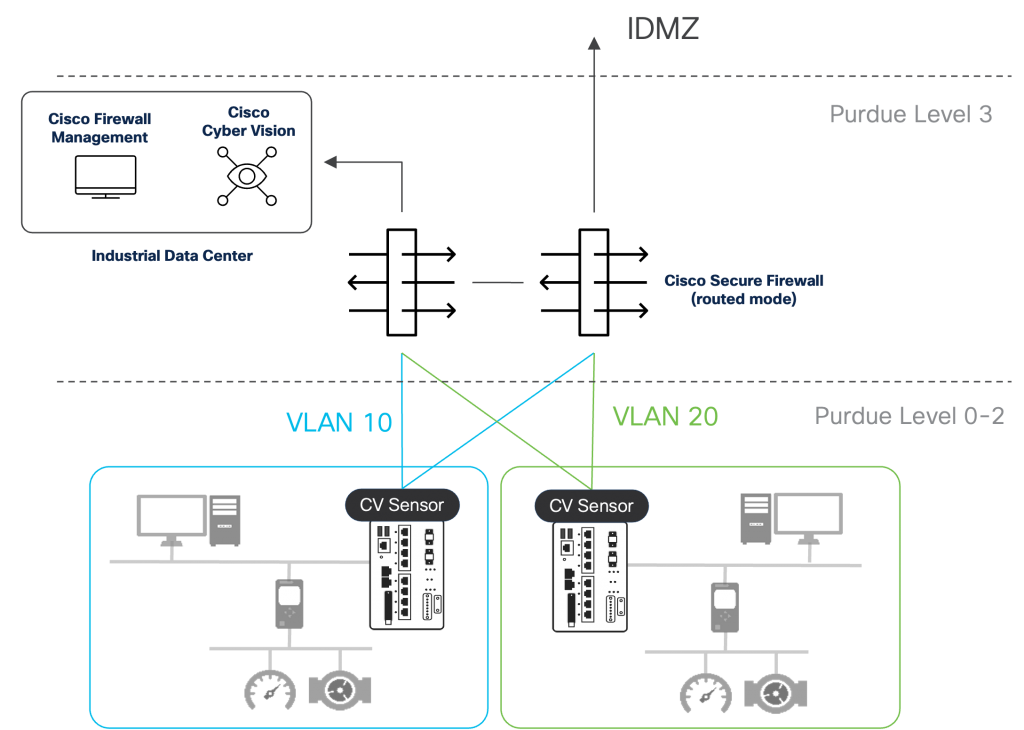

El CVD actualizado ahora incluye Uso del firewall seguro de Cisco para asegurar redes vegetales. El aumento de las inversiones en IA y la virtualización del piso de la planta está dando como resultado que el Centro de datos industrial (IDC) se convierta en un componente crítico de las redes operativas. PLC virtuales son un ejemplo de este cambio, donde los controladores virtuales permiten un diseño más versatile y modular de las plantas de producción.

En una arquitectura de modelo tradicional de Purdue, el IDC residiría en el nivel 3, la zona de operaciones industriales. Pero muchas redes operativas que han implementado algunos niveles de management de tráfico de crimson lo han hecho en el IDMZ, o nivel 3.5. A medida que el IDC se vuelve más moderno, también se vuelve más conectado, dependiendo de la conectividad en la nube para que los servicios se ejecuten según lo previsto. Más conectividad expande la superficie del ataque, por lo que se necesita colocar el IDC detrás de un firewall para protegerla si un ataque iba a violar el firewall límite.

Cisco Safe Firewall para proteger el centro de datos industrial y segmentar las redes OT

El firewall seguro de Cisco, complementado por una integración con Cisco Cyber Imaginative and prescient, también se puede utilizar para segmentar dinámicamente la crimson industrial y evitar que los ataques cibernéticos se propagen. El CVD actualizado explica cómo usar el Conector de atributos dinámicos Cisco Safe (CSDAC) Para que los grupos de activos OT creen en Cyber Imaginative and prescient disponible automáticamente para el Centro de Gestión de Firewall (FMC) como objetos dinámicos. Los objetos dinámicos se pueden incorporar fácilmente a las políticas de management de acceso para permitir o negar las comunicaciones basadas en los comandos de origen/destino, puertos, protocolos e incluso del sistema de management industrial (ICS) utilizando OpenAppid. Los firewalls seguros de Cisco instalados en el marco de distribución industrial, o Purdue Nivel 3, imponerán estas políticas de acceso, conduciendo segmentación este-oeste y norte-sur con la necesidad de desplegar electrodomésticos dedicados en cada zona.

Un plan para asegurar la infraestructura industrial distribuida

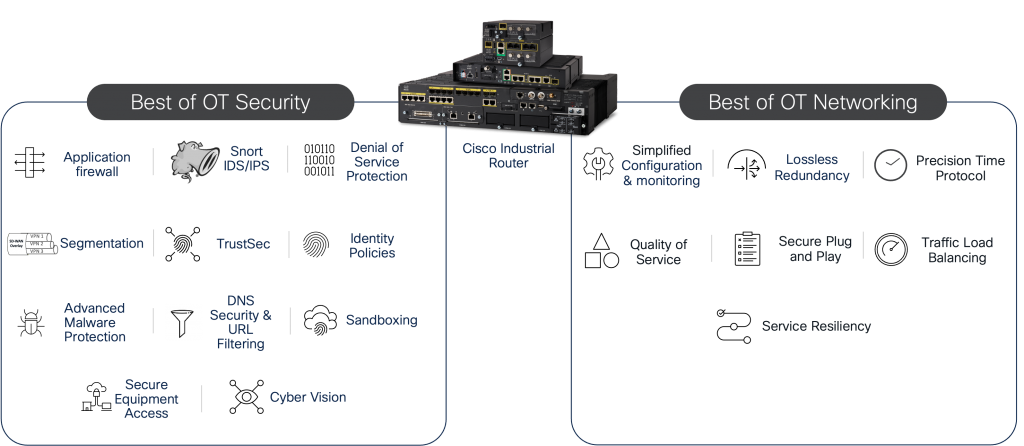

La segunda actualización importante del CVD proporciona orientación de diseño para Construyendo una crimson cibernética resistente para los activos de campo distribuidos con enrutadores industriales de Cisco. Si bien a menudo hablamos mucho sobre la ciberseguridad, que se refiere a las sólidas herramientas y políticas implementadas para evitar que ocurran ataques en las redes operativas, a menudo pasamos por alto la resistencia cibernética. La resistencia cibernética se refiere a una capacidad de organizaciones para mantener sus operaciones críticas incluso frente a los ataques cibernéticos.

La ciberseguridad es, por supuesto, parte de una arquitectura de resiliencia cibernética. Capacidades como firewalls, segmentación y la implementación de un modelo de confianza cero significa que si un atacante se establece en la crimson, su alcance es limitado y se puede prevenir el movimiento de reconocimiento y lateral. Sin embargo, los profesionales de la ciberseguridad y los equipos de redes a menudo cometen el error de tratarse a sí mismos como entidades aisladas en la organización. La configuración de la crimson es tan importante como los dispositivos de seguridad implementados en la crimson. La calidad del servicio (QoS) asegura que el tráfico crítico siempre tenga prioridad cuando la crimson está en un estado degradado. Los protocolos de redundancia sin pérdidas aseguran que el tráfico crítico cumpla con las métricas de latencia cuando las rutas de crimson disminuyen. La seguridad del plano de gestión garantiza que solo los usuarios de confianza obtengan acceso a la infraestructura de la crimson y los actores maliciosos no pueden retirar. Plug and Play asegura que los nuevos dispositivos de crimson estén incorporados con una configuración segura de casa. Si bien todas estas características generalmente se consideran parte de las redes, es la combinación de redes y seguridad Eso da como resultado una arquitectura cibernética resistente.

Cisco Industrial Router ofrece lo mejor de la seguridad OT y las redes industriales resistentes

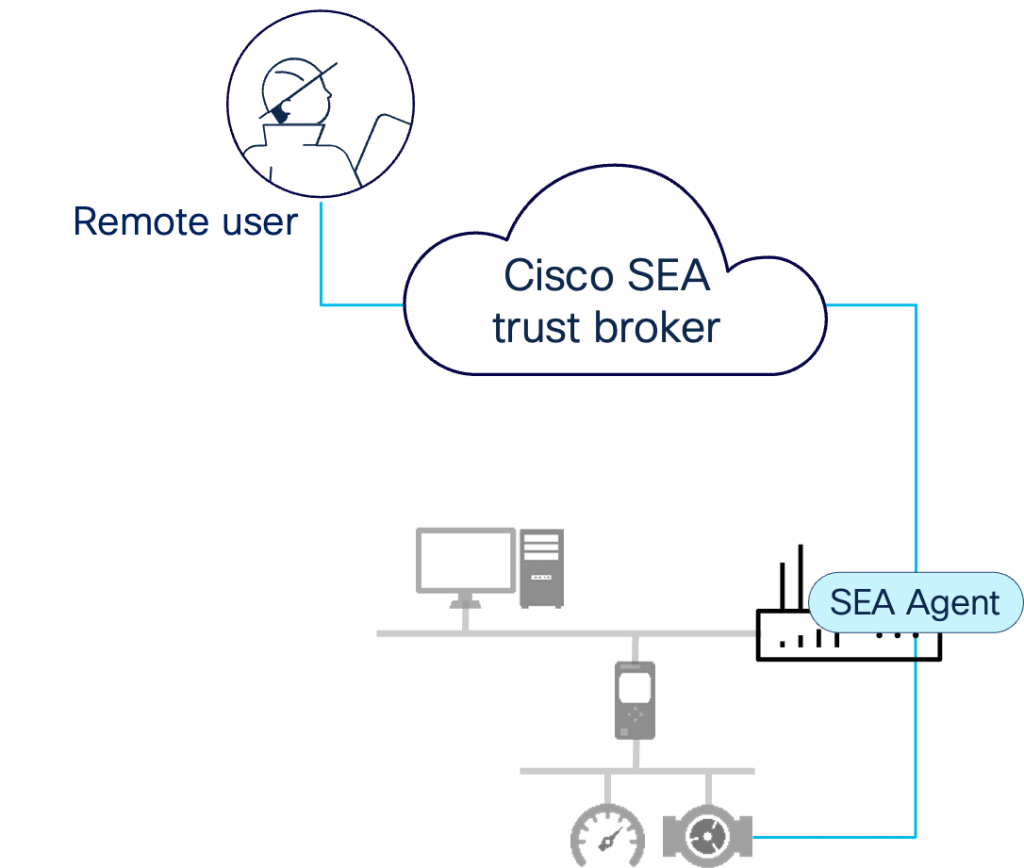

Cero Belief Distant Entry realizado para OT

Por último, pero no menos importante, el CVD explora las diversas opciones para asegurar el acceso remoto a las redes industriales y describe cómo implementar Acceso de equipo seguro de Cisco a Habilitar el acceso a la crimson de fideicomiso cero (ZTNA) al piso de la planta. Las soluciones de acceso remoto vienen en muchas formas, y a menudo puede ser confuso comprender cuál satisfará las necesidades comerciales. La guía de diseño compara las redes privadas virtuales, el protocolo de escritorio remoto y la evolución hacia el acceso a la crimson de fideicomiso de cero, lo que finalmente conduce a la implementación de Cisco Sea dentro de una arquitectura de modelo Purdue.

Cisco Safe Gear Entry permite el acceso remoto de ZTNA en entornos industriales

Obtenga más información

La nueva versión del El diseño validado de seguridad industrial de Cisco ya está disponible. Es gratuito ayudar a todos los involucrados en la construcción y/o asegurar redes industriales para implementar capacidades avanzadas sin temor a las complejidades de integración o sorpresas de rendimiento. Para obtener más ayuda, navegue por un Biblioteca de nuestros CVD industrialeso Programe una consulta gratuita y sin compromiso Con un experto en seguridad industrial de Cisco, y nos comunicaremos con usted.

Compartir: