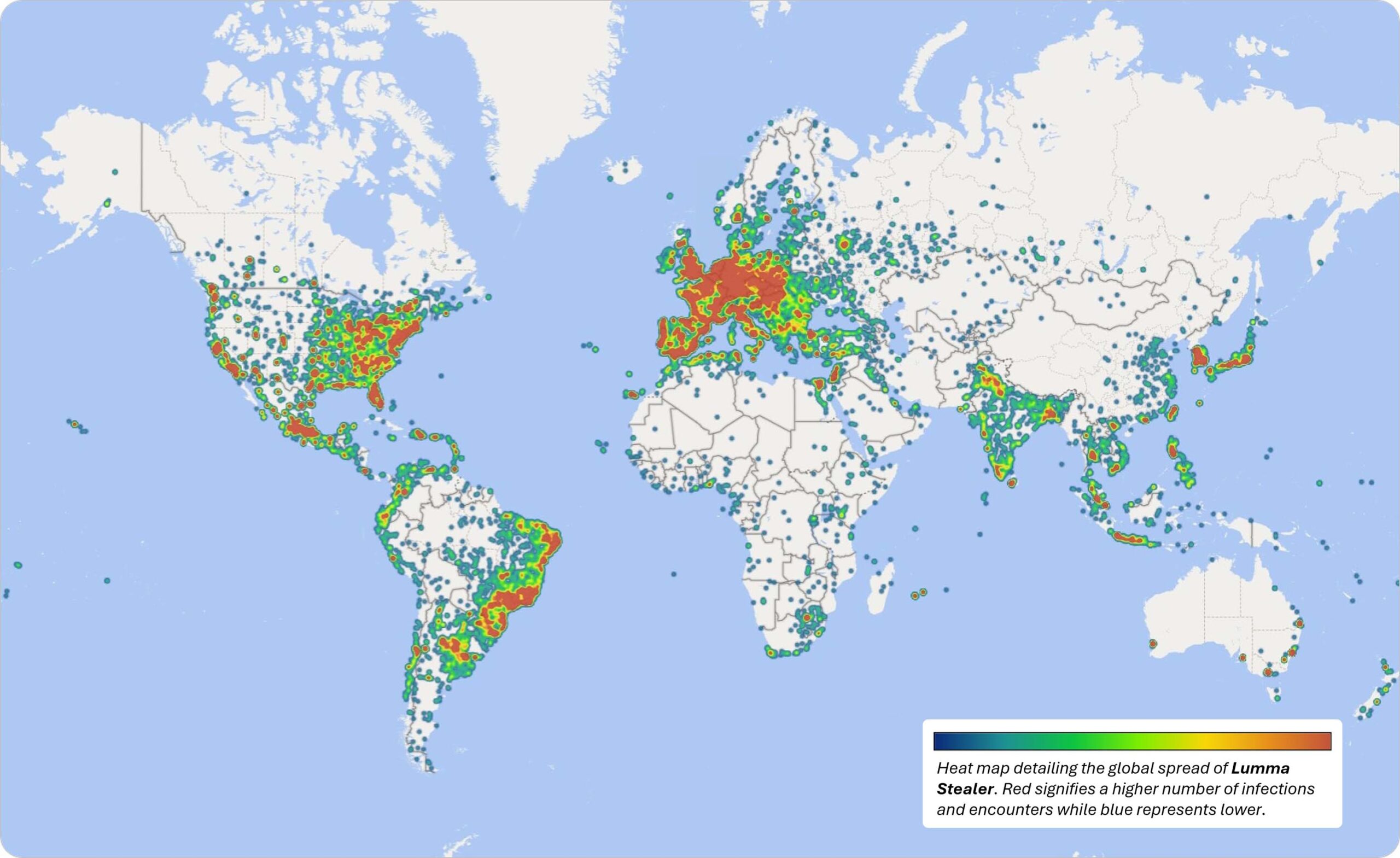

La Unidad de Delitos Digitales (DCU) de Microsoft y los socios internacionales están interrumpiendo la herramienta líder utilizada para robar información private y organizacional confidencial para facilitar el delito cibernético. El martes 13 de mayo, la DCU de Microsoft presentó una acción authorized contra Robador de lumma (“Lumma”), que es el malware favorito de robo de información utilizado por cientos de actores de amenaza cibernética. Lumma roba contraseñas, tarjetas de crédito, cuentas bancarias y billeteras de criptomonedas y ha permitido a los delincuentes mantener escuelas para rescate, cuentas bancarias vacías e interrumpir los servicios críticos.

A través de una orden judicial otorgada en el Tribunal de Distrito de los Estados Unidos del Distrito Norte de Georgia, la DCU de Microsoft incautó y facilitó el derribo, la suspensión y el bloqueo de aproximadamente 2.300 dominios maliciosos que formaron la columna vertebral de la infraestructura de Lumma. El Departamento de Justicia (DOJ) Simultáneamente incautó la estructura de comando central para Lumma e interrumpió los mercados donde la herramienta se vendió a otros cibercriminales. Centro europeo de delito cibernético de Europol (EC3) y Japón Centro de management de delitos cibernéticos (JC3) facilitó la suspensión de la infraestructura Lumma de base native.

Entre el 16 de marzo de 2025 y el 16 de mayo de 2025, Microsoft identificó más de 394,000 computadoras de Home windows a nivel mundial infectadas por el malware Luma. Trabajando con la aplicación de la ley y los socios de la industria, hemos cortado las comunicaciones entre la herramienta maliciosa y las víctimas. Además, más de 1.300 dominios incautados o transferidos a Microsoft, incluidos 300 dominios actuados por la policía con el apoyo de Europol, se redirigirán a Microsoft Sinkholes. Esto permitirá que la DCU de Microsoft proporcione inteligencia procesable para continuar endureciendo la seguridad de los servicios de la compañía y ayudar a proteger a los usuarios en línea. Estas concepts también ayudarán a los socios del sector público y privado a medida que continúen rastreando, investigando y remediar esta amenaza. Esta acción conjunta está diseñada para frenar la velocidad a la que estos actores pueden lanzar sus ataques, minimizar la efectividad de sus campañas y obstaculizar sus ganancias ilícitas al reducir un gran flujo de ingresos.

¿Qué es Lumma?

Lumma es un Malware como servicio (MAAS), comercializado y vendido a través de foros subterráneos desde al menos 2022. A lo largo de los años, los desarrolladores publicaron múltiples versiones para mejorar continuamente sus capacidades. La inteligencia de amenazas de Microsoft comparte más detalles sobre las técnicas y capacidades de entrega de Lumma en un reciente weblog.

Por lo common, el objetivo de los operadores de Lumma es monetizar la información robada o realizar una explotación adicional para diversos fines. Lumma es fácil de distribuir, difícil de detectar y puede programarse para evitar ciertas defensas de seguridad, por lo que es una herramienta de referencia para los ciberdelincuentes y los actores de amenazas en línea, incluidos los actores prolíficos de ransomware como Tempestad de octo (Araña dispersa). El malware se hace pasar por marcas de confianza, incluida Microsoft, y se implementa a través de correos electrónicos de phishing de lanza y malvadoentre otros vectores.

Por ejemplo, en marzo de 2025, Inteligencia de amenazas de Microsoft Identificó una campaña de phishing que se hace pasar por la agencia de viajes en línea Reserving.com. La campaña utilizó múltiples malware de robo de credenciales, incluida Lumma, para realizar fraudes financieros y robo. Lumma también se ha utilizado para apuntar comunidades de juego y sistemas educativos y representa un riesgo continuo para la seguridad world, con informes de múltiples compañías de ciberseguridad que describen su uso en ataques contra la infraestructura crítica, como la fabricación, telecomunicaciones, logística, finanzas y atención médica sectores.

Ejemplo de correo electrónico de phishing que se hace pasar por Reserving.com y un mensaje de verificación falso de Captcha. (Fuente:Microsoft-La campaña de phishing se hace pasar por reserva .com, ofrece un conjunto de malware de robo de credenciales)

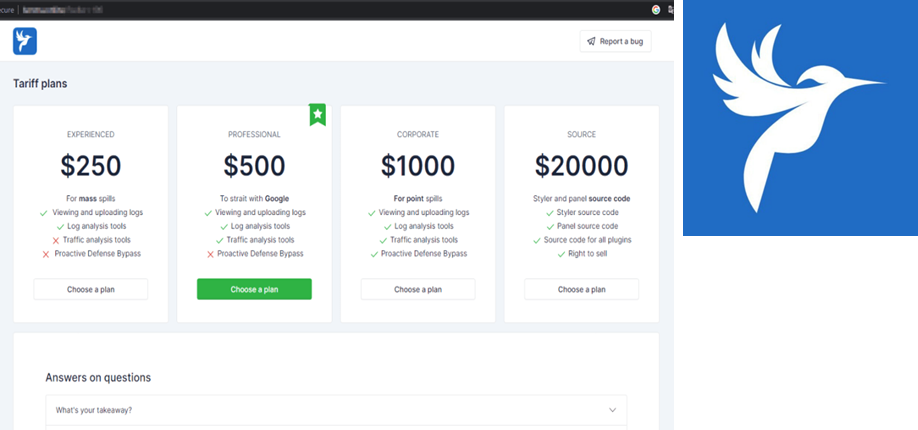

El desarrollador principal de Lumma tiene su sede en Rusia y pasa por el alias de Web “Shamel”. Shamel comercializa diferentes niveles de servicio para Lumma a través de Telegram y otros foros de chat en ruso. Dependiendo de qué servicio sea una compra cibercriminal, pueden crear sus propias versiones del malware, agregar herramientas para ocultarlo y distribuirlo, y rastrear información robada a través de un portal en línea.

Diferentes niveles de servicio para Lumma, así como el logotipo de Lumma utilizado en materials de advertising. (Fuente: DarkTrace – The Rise of Maas & Lumma Data Stealer)

En un entrevista Con el investigador de ciberseguridad “G0NJXA” en noviembre de 2023, Shamel compartió que tenía “unos 400 clientes activos”. Demostrando la evolución del delito cibernético para incorporar prácticas comerciales establecidas, creó efectivamente una marca Lumma, utilizando un logotipo distintivo de un pájaro para comercializar su producto, llamándolo un símbolo de “paz, ligereza y tranquilidad”, y agregar el eslogan “ganar dinero con nosotros es igual de fácil”.

La capacidad de Shamel para operar abiertamente subraya la importancia para los países de todo el mundo para abordar el tema de los refugios seguros y abogar por la aplicación rigurosa de las obligaciones de debida diligencia bajo el derecho internacional.

Continuar trabajando juntos para interrumpir las prolíficas herramientas de cibercrimen

La interrupción de las herramientas que usan los cibercriminales con frecuencia pueden crear un impacto significativo y duradero en el delito cibernético, ya que la reconstrucción de la infraestructura maliciosa y el abastecimiento de nuevas herramientas de exploit requiere tiempo y cuesta dinero. Al separar el acceso a los mecanismos que usan los ciberdelincuentes, como Lumma, podemos interrumpir significativamente las operaciones de innumerables actores maliciosos a través de una sola acción.

La colaboración continua en toda la industria y el gobierno sigue siendo imprescindible. Estamos agradecidos por la asociación con otros en todo el gobierno y la industria, incluidas las compañías de seguridad cibernética Eset, Vía bits, Lumen, Marco de la nube, Cleandnsy Registro de OGM. Cada compañía brindó asistencia valiosa al eliminar rápidamente la infraestructura en línea.

Finalmente, sabemos que los cibercriminales son persistentes y creativos. Nosotros también debemos evolucionar para identificar nuevas formas de interrumpir las actividades maliciosas. La DCU de Microsoft continuará adaptándose e innovando para contrarrestar el delito cibernético y ayudar a garantizar la seguridad de la infraestructura crítica, los clientes y los usuarios en línea.

Las organizaciones e individuos pueden protegerse del malware como Lumma mediante el uso de la autenticación multifactor, ejecutando el último software program antimalware y ser cauteloso con archivos adjuntos y enlaces de correo electrónico. Se puede encontrar más información para profesionales de seguridad aquí.