Si alguna vez estuvo en Cisco Stay y vio el stand con una pantalla para abrir cerraduras, entonces conoce el Grupo de Iniciativas de Seguridad Avanzada de Cisco (ASIG). Estamos encargados de realizar pruebas de seguridad y piratería ética para todos los productos y servicios de Cisco, ya sea en la nube o en las instalaciones. Todo lo que Cisco vende, lo intentamos y tratamos de solucionarlo (encontrando vulnerabilidades lo antes posible) antes de que se implemente en Web y llegue a los entornos de los clientes.

Nuestro equipo de respuesta a incidentes de seguridad de productos (PSIRT) distribuye información sobre vulnerabilidades descubiertas para ayudar a fortalecer las ofertas de Cisco. Si tiene un escenario susceptible, aprender cómo explotar estas vulnerabilidades en una purple podría ayudarlo a determinar qué mitigaciones aplicar y fortalecer su postura de seguridad.

Convertirse en un hacker

Cada año tenemos una clase llamada Convertirse en un hackerque enseña a los estudiantes cómo piratear éticamente una purple simulada para que puedan aprender cómo protegerla. Es principalmente para pasantes de universidades y escuelas secundarias involucrados en estudios de ciberseguridad.

El Convertirse en un hacker El curso ofrece a los estudiantes exposición a una purple del mundo actual (utilizando Cisco Modeling Labs [CML]). Esta purple simulada se parece más a lo que verían en las instalaciones, utilizando conmutadores, enrutadores y firewalls físicos. Las redes en la nube suelen estar más bloqueadas (con razón) y se comportan de manera diferente. Convertirse en un hacker También cuenta con una purple Wi-Fi simulada, para que los estudiantes estén expuestos a varios tipos de redes. Planeamos tener objetivos de nube en el Convertirse en un hacker eventualmente, para que los estudiantes tengan una combinación de objetivos virtuales en las instalaciones y en la nube, obteniendo lo mejor de ambos mundos.

Convertirse en un hacker se ha hecho público recientemente, por lo que cualquiera puede acceder a los materiales del curso a través de Github. Por supuesto, no hacemos pública la interfaz internet de CML por razones de seguridad, pero podemos desactivarla rápidamente y volver a iniciarla a escala.

Mientras Convertirse en un hacker es creado por voluntarios y no es un producto oficial de Cisco, pero proporciona un excelente punto de partida para los clientes que desean crear sus propios escenarios de capacitación para piratas informáticos utilizando una cuenta en la nube.

Cómo un curso de piratería de redes puede enseñar protección de redes

Un curso sobre piratería ética, también conocido como prueba de penetración o piratería de sombrero blanco, es essential para las empresas a largo plazo, ya que les ayuda a identificar y corregir vulnerabilidades antes de que piratas informáticos malintencionados puedan explotarlas, fortaleciendo así la purple contra futuros ataques. La capacitación en piratería ética también puede ayudar a las empresas a cumplir con las normas de seguridad y ahorrar dinero, evitando el costo de honorarios legales, multas y pérdidas comerciales por violaciones de datos. En common, este tipo de capacitación mejora la conciencia sobre la seguridad en toda la organización, lo que conduce a mejores políticas de seguridad y capacitación para los empleados para ayudarlos a reconocer y responder a amenazas potenciales.

La premisa es que cuando diseñas algo para que sea seguro, debes aprender a romperlo. De esa manera, sabrá qué buscar dentro de sus propias redes. Un hallazgo común es una vulnerabilidad de inyección de comandos del sistema operativo, una vulnerabilidad internet en la que el atacante utiliza API existentes para ejecutar código arbitrario añadiendo un comando adicional del sistema operativo utilizando caracteres especiales.

Un ejemplo es una interfaz internet que le permite hacer ping a un host para que pueda confirmar la accesibilidad a través de esa interfaz internet, lo que puede permitir que esos personajes ejecuten comandos distintos de un ping. Cuando comprenda el tipo de daño que un pirata informático puede causar a su purple, podrá comprender mejor la importancia de defenderla.

Trabajando con Cisco Modeling Labs para una capacitación más abierta

Últimamente, hemos estado trabajando con el equipo de CML para la capacitación interna de Cisco, que permite a nuestros piratas informáticos éticos utilizar CML para realizar pruebas de seguridad para cada producto de Cisco. Sin embargo, lo que comenzó como un proyecto privado se está convirtiendo en una oportunidad potencialmente importante para una solución de código abierto.

Es una forma completamente diferente de construir una purple para poder realizar pruebas de seguridad ofensivas. Lo hemos estado ejecutando en Google Cloud y está funcionando muy bien.

Implementación de Cisco Modeling Labs en la plataforma Google Cloud

Hemos estado usando ejemplos de Configuraciones de Terraform en DevNet. Estas configuraciones le permiten tomar la imagen CML generalmente proporcionada como una imagen ISO o un paquete de aplicación y chacer ruido para su instalación en Amazon Net Companies (AWS) o Microsoft Azure. Terraform es una herramienta para definir y gestionar la infraestructura de TI utilizando código o infraestructura como código (IaC). IaC facilita la configuración, actualización y escalamiento de sus recursos de manera consistente y eficiente.

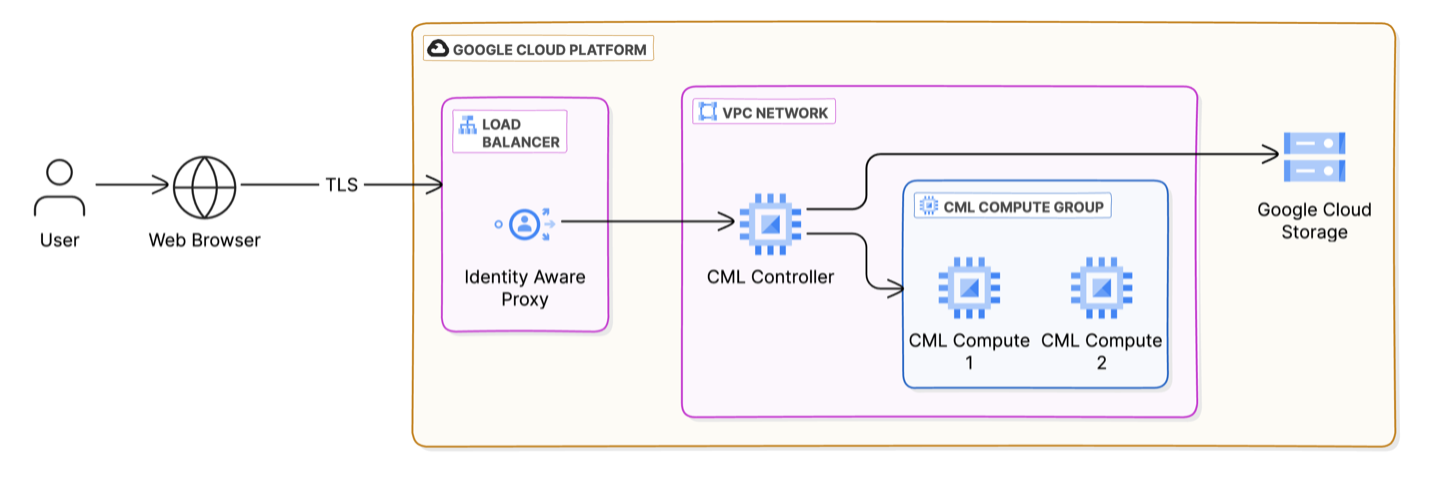

Si bien eso estaba funcionando bien, pronto nos dimos cuenta de que para ejecutarlo a la escala que necesitábamos, tendríamos que ejecutar CML en más de una máquina básica en un clúster en AWS, y eso resulta costoso. También exigimos que cada laboratorio pudiera aceptar conexiones de Web e iniciar conexiones a Web con IPv4 e IPv6 utilizando direcciones únicas. Descubrimos que Google Cloud Platform satisfizo muy bien nuestras necesidades. CML ejecuta su propio hipervisor, que es un software program que permite que una sola computadora ejecute varias máquinas virtuales (VM) simultáneamente. El hipervisor es una medida de seguridad.*

CML ejecuta su propio hipervisor, que es un software program que permite que una sola computadora ejecute varias máquinas virtuales (VM) simultáneamente. El hipervisor es una medida de seguridad.*

El hipervisor de código abierto de CML se basa en una máquina digital basada en el kernel de Linux (KVM) y libvirtun conjunto de herramientas para gestionar plataformas de virtualización. Le permite ejecutar máquinas virtuales en {hardware} de servidor como Cisco Unified Computing System (UCS). Este hipervisor CML puede ejecutarse anidado en instancias de máquinas virtuales en la nube y ejecutar máquinas virtuales por sí mismo para respaldar nuestros laboratorios.

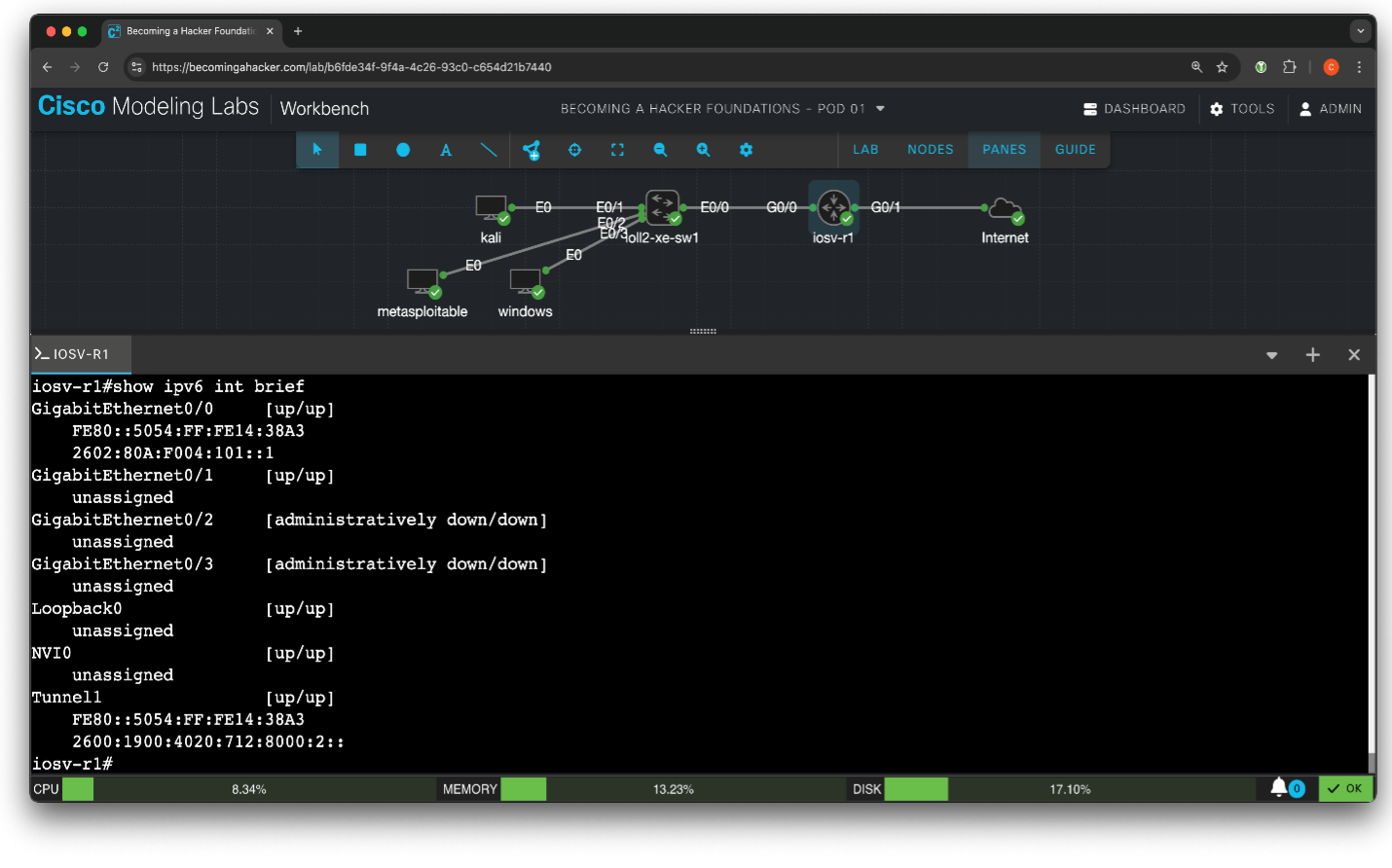

Interfaz del banco de trabajo de Cisco Modeling Labs

Al realizar este curso con CML, los usuarios que se conecten de forma remota con un navegador internet obtendrán su propio pod (un grupo de máquinas virtuales explotables). Y como ha funcionado tan bien para nuestros equipos internos, el equipo de CML estuvo de acuerdo cuando me ofrecí a escribir los módulos de Terraform para usar Google Cloud Platform para ampliar nuestra capacitación.

Espero documentar pronto una implementación de Google Cloud e integrar estos cambios en el repositorio principal de DevNet.

Convertirse en un hacker implementación de laboratorio

Queremos que este método de aprovisionar laboratorios para la formación sea más common. El Convertirse en un hacker: fundamentos El curso es la primera iteración de este método. También ofrecemos otras clases de ciberseguridad internamente, pero ninguna usa CML… todavía.

Debido a que CML le permite interactuar desde cualquier lugar, puede acceder a su instancia de CML en la nube y realizar pruebas. Es tan convincente de usar porque todo esta automatizado.

Por ejemplo, cuando ejecutamos un comando de Terraform, 20 pods (laboratorios virtualizados) están listos para su uso. Tenemos todas las configuraciones para implementarlo si tiene una suscripción CML. Si bien no todas las imágenes son completamente públicas porque tiene una imagen de Home windows con licencia, un usuario puede crear fácilmente sus propias imágenes que no se proporcionan de fábrica.

Esperamos ampliar este curso con el tiempo. Estén atentos para obtener más información sobre esta gran oportunidad de capacitación de Cisco y CML para ayudarlo a aprender más consejos y trucos de piratería para proteger mejor su purple.

NOTA: Cisco Modeling Labs es un producto comercial y con soporte oficial de Cisco. Más información

Matricularse en Cisco U. | Únete a laPink de aprendizaje de Cisco.

Siga el aprendizaje y las certificaciones de Cisco

incógnita |Trapos| Fb|LinkedIn|Instagram|YouTube

Usar #CiscoU y#CiscoCertpara unirse a la conversación.

*¿Cómo aseguramos el Convertirse en un hacker donosotros mismos

No hay ninguna vulnerabilidad en Cisco Modeling Labs (CML) que sepamos, pero estamos implementando un laboratorio (pod) que tiene dispositivos que son vulnerables. CML le permite crear una topología de purple, no solo para enrutadores sino también para servidores y hosts. Puede implementar una máquina Linux o Home windows en él. Todo se basa en una máquina digital basada en kernel (KVM), una tecnología de virtualización que convierte una máquina Linux en un hipervisor, lo que permite ejecutar múltiples entornos virtuales aislados en una única máquina host.

Los hipervisores son fundamentales para la seguridad de los entornos virtualizados, especialmente si ejecuta máquinas que podrían ejecutar código susceptible. Algunas formas importantes en que los hipervisores abordan la seguridad incluyen:

- Aislar las máquinas virtuales (VM) entre sí garantiza que si una VM se ve comprometida, el atacante no pueda acceder fácilmente a otras VM (que contienen código susceptible conocido) o al sistema host.

- Controlar la asignación de recursos de {hardware} (CPU, memoria, almacenamiento y purple) a las máquinas virtuales para evitar el agotamiento de los recursos, donde un laboratorio de estudiantes puede sobrecargar a otros.

- Aplicar políticas estrictas de management de acceso para que solo los usuarios y procesos autorizados puedan interactuar con las máquinas virtuales y el propio hipervisor, de modo que los estudiantes solo vean sus máquinas virtuales y no otras.

- Implementar medidas de seguridad de redes virtuales, como firewalls virtuales y segmentación de redes, para proteger las máquinas virtuales de ataques basados en la purple.

- Sandboxing de las máquinas virtuales para limitar su capacidad de interactuar con el sistema host y otras máquinas virtuales.

Aquí hay algunas otras medidas de seguridad que utilizamos para nuestro Convertirse en un hacker sitio:

- Aislamos el sitio del resto de Cisco, que es una de las razones por las que es importante ejecutar CML en la nube. Si sucediera algo, podríamos destruir rápidamente el despliegue y recrearlo. Sin embargo, si esto se ejecutara en lo profundo de un laboratorio de Cisco, sería más difícil y podría dañar la purple corporativa de Cisco.

- Protegemos el sitio con contraseñas seguras generadas durante la creación del laboratorio y autenticación multifactor (como Duo) utilizando Id Conscious Proxy, que también se puede activar y desactivar según la audiencia de la clase.

- Si bien el laboratorio tiene acceso gratuito a Web, su velocidad es limitada; cada módulo sólo puede transmitir unos pocos megabits por segundo.

- Mantenemos el Servicio de nombres de dominio (DNS) y registros de flujo de las acciones de las personas en la purple.

- Cada pod tiene una dirección IP única, que podemos rastrear hasta estudiantes individuales.

Explorando la configuración AAA y TACACS con Cisco Modeling Labs

Compartir: