Docker ha revolucionado la forma en que se desarrollan y entregan las aplicaciones al mejorar la eficiencia y el escalamiento de la contenedorización. Sin embargo, la rápida proliferación y amplia adopción de la tecnología Docker ha aumentado una serie de vulnerabilidades de seguridad graves. Los elementos siguientes enumeran algunos enfoques clave para lograr una seguridad óptima en los contenedores Docker.

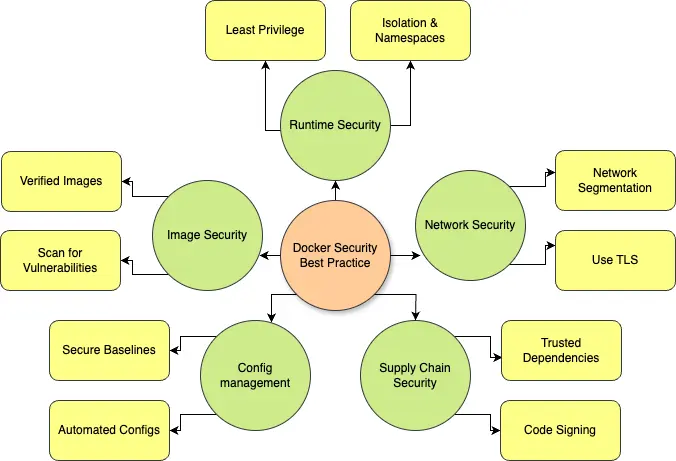

Áreas de seguridad clave en Docker

Seguridad de la imagen:

Las imágenes base son la base de los contenedores Docker y garantizar su integridad es primordial. Cuando las organizaciones utilizan imágenes obsoletas o que no son de confianza, corren el riesgo de introducir vulnerabilidades potenciales en sus contenedores, lo que puede provocar graves exposiciones a la seguridad.

Para mitigar eficazmente este riesgo, las organizaciones deben utilizar únicamente imágenes verificadas de fuentes confiables y hacer que sea una rutina escanear estas imágenes en busca de vulnerabilidades que puedan existir con regularidad. Las mejores prácticas a este respecto incluyen la implementación de compilaciones de varias etapas, que ayudan a minimizar las superficies de ataque que podrían ser explotadas, además de garantizar que las imágenes se mantengan actualizadas con los últimos parches de seguridad disponibles.

Seguridad en tiempo de ejecución:

Los contenedores mal configurados pueden quedar expuestos a diferentes amenazas y vulnerabilidades en tiempo de ejecución. Es esencial ejecutar contenedores con los privilegios mínimos que necesitan para desempeñar sus funciones, y esto se puede facilitar significativamente ejecutándolos en espacios de nombres combinados con grupos de management para aislamiento, lo que ayudará a evitar la escalada de privilegios y posibles fugas de contenedores.

Además, el monitoreo en tiempo actual de lo que sucede dentro de un contenedor es muy necesario para la detección a tiempo y la respuesta adecuada a los incidentes de seguridad antes de que puedan convertirse en problemas más graves.

Seguridad de la crimson:

Sin una segmentación de crimson adecuada, los atacantes pueden producir rápidamente movimientos laterales dentro de entornos en contenedores, lo que crea un riesgo de seguridad significativo. La falta de una segmentación de crimson adecuada significa que se deben implementar y cumplir prácticas de segmentación de crimson adecuadas y políticas estrictas, mientras que se requiere cifrado con TLS para mover datos de forma segura.

También es de very important importancia monitorear y registrar activamente todos los flujos para detectar intentos de acceso no autorizados y prevenir posibles infracciones antes de que causen daños graves.

Gestión de configuración:

Las configuraciones incorrectas se encuentran entre los factores que más contribuyen a las vulnerabilidades dentro de los entornos de contenedores. Para abordar este problema lo suficiente, las organizaciones deben cambiar sus métodos y depender solo parcialmente de las configuraciones proporcionadas por Docker en la instancia predeterminada.

En su lugar, se deben desarrollar y crear líneas de base seguras y configuradas a medida para las implementaciones de contenedores. Además, la adopción de una gestión de configuración automatizada combinada con prácticas de infraestructura como código (IaC) garantiza coherencia y seguridad al implementar múltiples entornos operativos.

Seguridad de la cadena de suministro:

Los contenedores generalmente dependen de bibliotecas de terceros, lo que puede introducir vulnerabilidades cuando no se examina el management de versiones. Para asegurar la cadena de suministro de contenedores, es esencial una estrategia sólida para la gestión de dependencias, la implementación de firma de código para verificación y actualizaciones oportunas de componentes para evitar riesgos causados por dependencias obsoletas.

Conclusión

Si bien Docker escala e implementa casi cualquier aplicación, no puedes descuidar su seguridad. Siguiendo estas prácticas: proteger las imágenes base para que estén libres de vulnerabilidades, aplicar el principio de privilegio mínimo para minimizar los derechos de acceso, mejorar las defensas de la crimson para proteger los datos en tránsito, automatizar la gestión de la configuración para reducir los errores humanos y, lo más importante, proteger el suministro. cadena para no introducir riesgos: las organizaciones pueden construir de manera efectiva una infraestructura en contenedores resistente y segura que satisfaga sus necesidades.

Con estas medidas, los entornos Docker pueden seguir siendo ágiles, escalables y bien protegidos contra diversas amenazas modernas que evolucionan rápidamente.

Nos encantaría escuchar lo que piensas. Haga una pregunta, comente a continuación y manténgase conectado con Cisco Safe en las redes sociales.

Canales sociales de seguridad de Cisco

Compartir: