Las regulaciones son a menudo un tema contencioso. Si bien algunos argumentan que obstaculizan la innovación al introducir la burocracia excesiva, otros sostienen que la ausencia de reglas claras puede conducir a riesgos no cuantificados con consecuencias de gran alcance, desde consumidores y organizaciones hasta mercados enteros.

Sin embargo, hay momentos en que ambos lados del debate se alinean, y la ciberseguridad es uno de esos casos.

Pero te preguntarás, ¿por qué ciberseguridad? ¿Qué está sucediendo en este espacio que crea las sinergias requeridas? La respuesta es que hay dos controladores principales para esto:

- La frecuencia creciente y la sofisticación de los ataques de ransomware han afectado severamente a las organizaciones, causando daños a la infraestructura de reputación, financiera y financiera y financiera y humana o crítica

- Subinversión en herramientas de ciberseguridad y habilidades profesionales

Estas razones son precisamente donde las regulaciones juegan un papel basic: su objetivo es abordar estas brechas al hacer cumplir los buenos estándares de seguridad, imponer sanciones por incumplimiento y exigir a las organizaciones que asignen recursos para la prevención, la detección y la respuesta a los incidentes.

Afortunadamente, los cuerpos regulatorios ya están actuando. En los Estados Unidos, por ejemplo, HIPAA garantiza la protección de los datos de los pacientes dentro del sector de la salud, mientras que PCI DSS gobierna la seguridad de los sistemas de pago de tarjetas en el espacio comercial.

De specific importancia son dos regulaciones importantes que surgen de la Unión Europea, ambas diseñadas para mejorar significativamente la resiliencia de ciberseguridad y la gestión de riesgos en todos los sectores:

- Ley de Resiliencia Operativa Digital (DORA)

- Directiva de seguridad de la purple y la información (NIS2)

Sin embargo, muchas organizaciones enfrentan desafíos significativos cuando se trata de implementar estos mandatos regulatorios. A menudo, el lenguaje utilizado en tales regulaciones es de alto nivel y carece de orientación prescriptiva, lo que dificulta la traducción de los requisitos en pasos procesables. Además, las organizaciones pueden no tener las herramientas, procesos o infraestructura adecuadas para implementar y operacionalizar de manera efectiva estos estándares.

Esto plantea una pregunta crítica: ¿cómo pueden las organizaciones lograr el cumplimiento de una manera práctica y escalable?

Marco de ciberseguridad NIST 2.0 al rescate

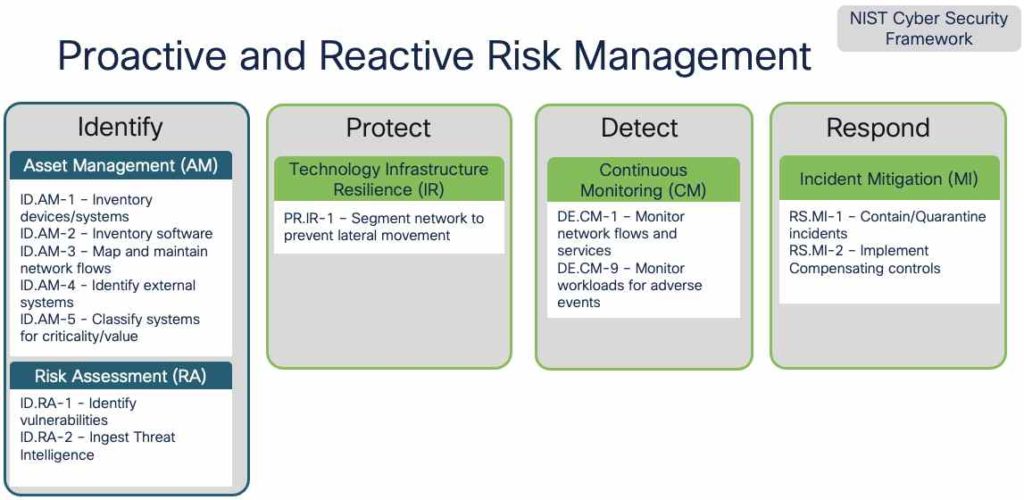

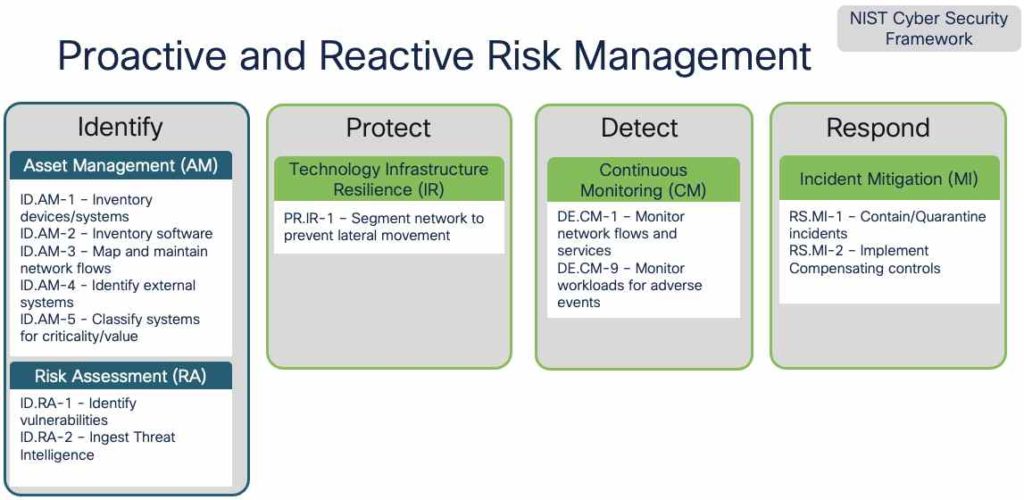

Marco de ciberseguridad NIST 2.0 Ofrece una valiosa orientación para las organizaciones que buscan administrar y mitigar los riesgos de ciberseguridad. Si bien no prescribe soluciones específicas, proporciona una estructura sólida para traducir objetivos comerciales de alto nivel en requisitos técnicos procesables.

Aquí es donde puede aprovechar cualquier herramienta de seguridad cibernética utilizando el marco de seguridad cibernética NIST 2.0 para implementar esos requisitos técnicos, dada que la herramienta tiene las capacidades y funcionalidades necesarias para abordarlos.

Ingrese la carga de trabajo segura de Cisco.

Cisco Safe Workload es una solución de seguridad holística diseñada para ofrecer una visibilidad y protección de carga de trabajo de aplicación en profundidad en entornos locales y multicloud. La carga de trabajo segura se centra en tres casos de uso principales:

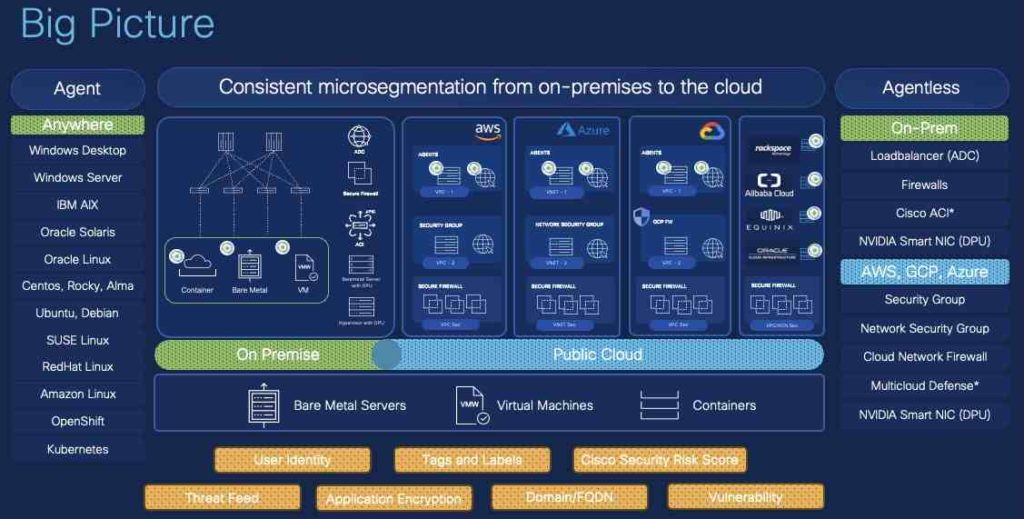

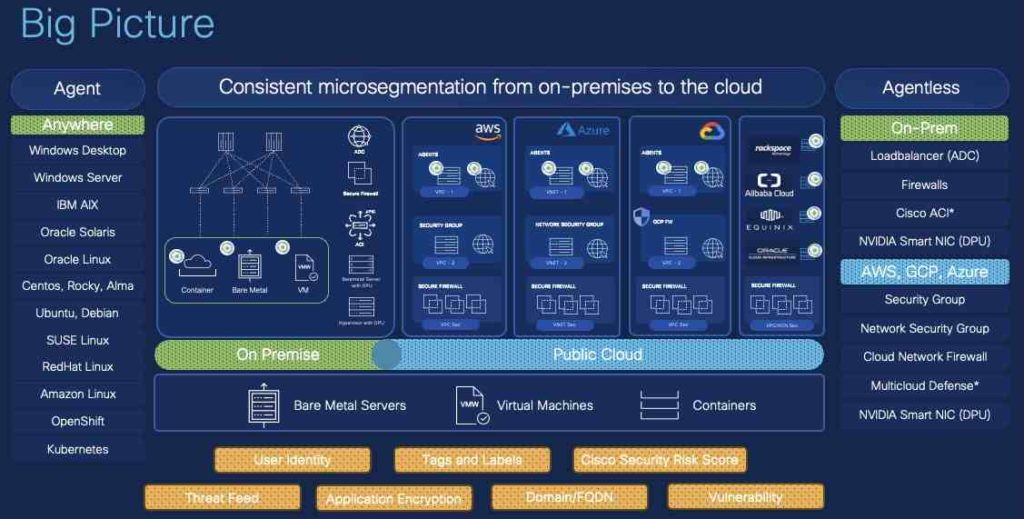

- Cero confianza microsegmentation: Utilizando enfoques de agente y agente, la carga de trabajo segura puede descubrir cargas de trabajo basadas en etiquetas, descubrir y sugerir automáticamente las políticas de segmentación basadas en flujos de tráfico, validar y probar la política sin ningún impacto operativo, y hacer cumplir la política dinámica sobre múltiples puntos de aplicación, como los firewalls basados en el host, las unidades de procesamiento de datos (DPU), los cortafuegos de purple, los balanceadores de carga y los controles de seguridad en la nube integrados.

- Detección y protección de vulnerabilidad: Utilizando un agente, la carga de trabajo segura proporciona visibilidad en el tiempo de ejecución de la carga de trabajo de la aplicación, lo que permite la detección de paquetes vulnerables e imágenes de contenedores vulnerables. Luego aprovecha esta información utilizando la vulnerabilidad (vulnerabilidades comunes y las políticas basadas en los atributos de exposiciones (CVE) para poner en cuarentena las cargas de trabajo o realizar parches virtuales a través del firewall seguro.

- Detección y protección del comportamiento: Safe monitores de carga de trabajo en ejecución del proceso para cambios en el comportamiento y un árbol de proceso detallado y una instantánea de proceso. Detecta el comportamiento anómalo usando MITER ATT & CK o con reglas forenses personalizadas. Al aprovechar la rápida contención de amenazas de Safe Firewall, se puede lograr la protección de las cargas de trabajo de agente y sin agente.

Como puede ver, la carga de trabajo segura ofrece la amplitud y profundidad de las capacidades necesarias para servir como una herramienta de ciberseguridad central. Pero la pregunta clave sigue siendo: ¿cómo podemos correlacionar y mapear de manera efectiva estas características con requisitos técnicos específicos?

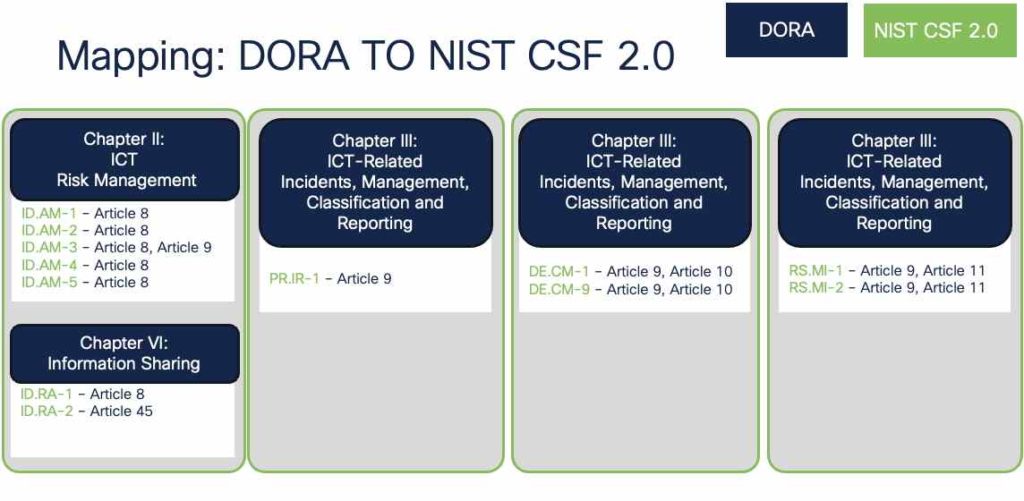

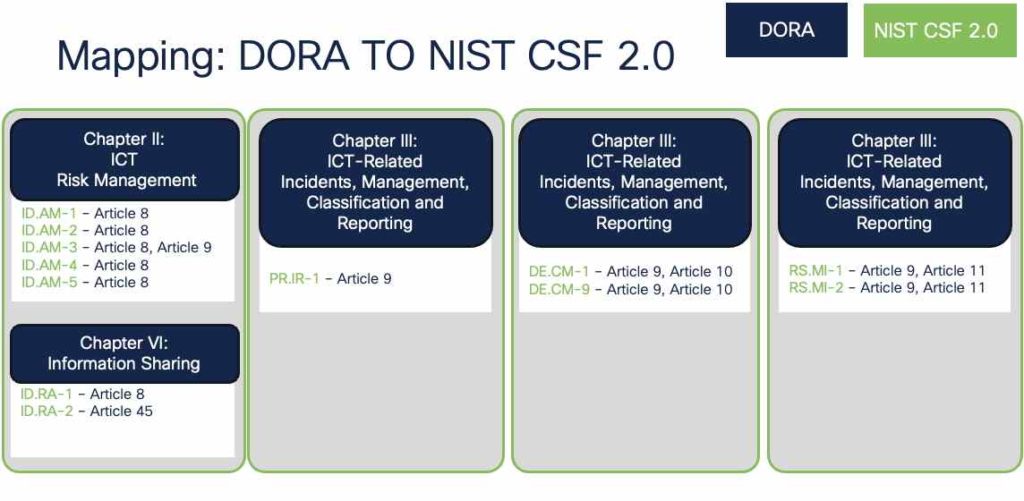

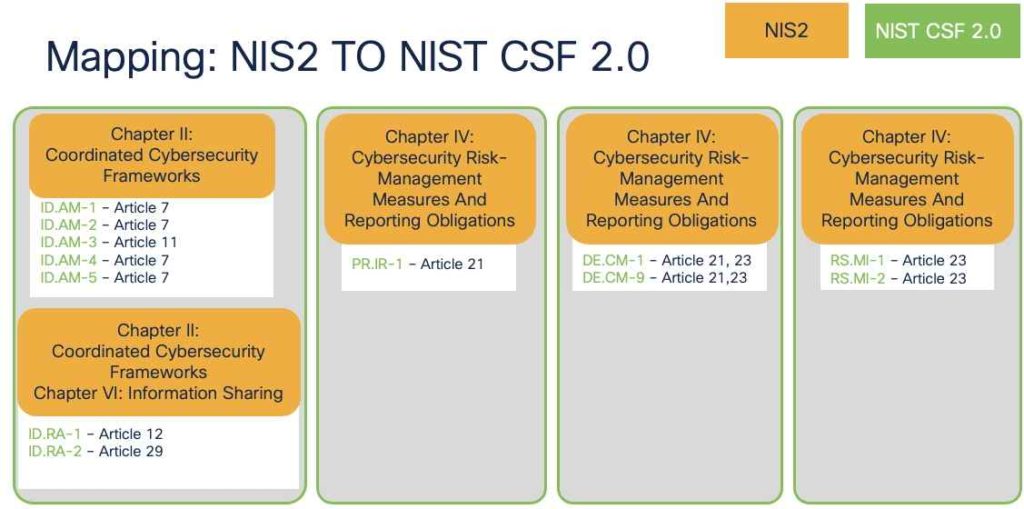

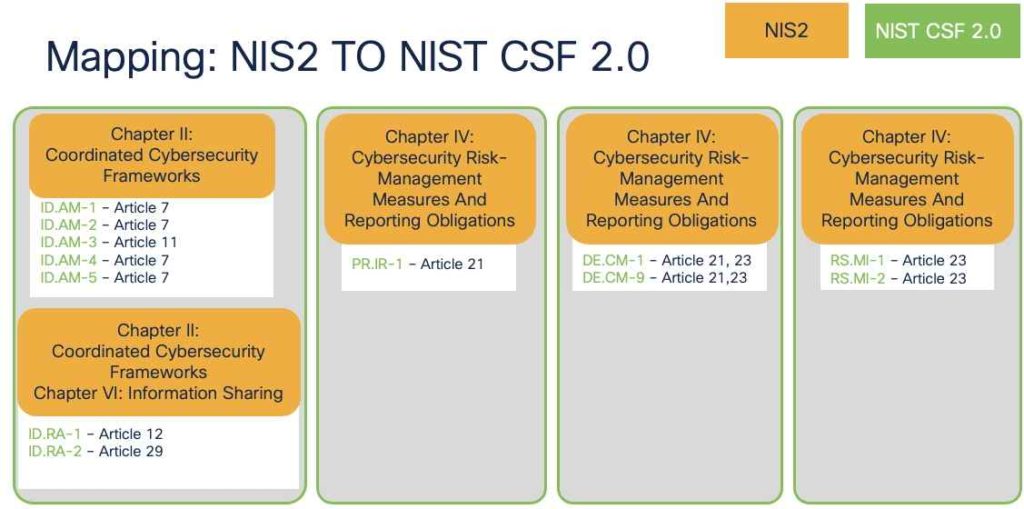

Mapeo de Dora y NIS2 al marco de seguridad cibernética NIST 2.0

Los requisitos de DORA y NIS2 a menudo son de alto nivel, lo que requiere que los equipos de TI y los equipos de NetSec los interpreten y los traduzcan en controles técnicos procesables para la implementación.

Para optimizar este proceso, las organizaciones pueden aprovechar el marco de seguridad cibernética NIST 2.0 como referencia basic. Al asignar su guía para asegurar las capacidades de carga de trabajo, podemos traducir de manera efectiva esos mismos requisitos en implementaciones prácticas basadas en herramientas alineadas con los mandatos DORA y NIS2.

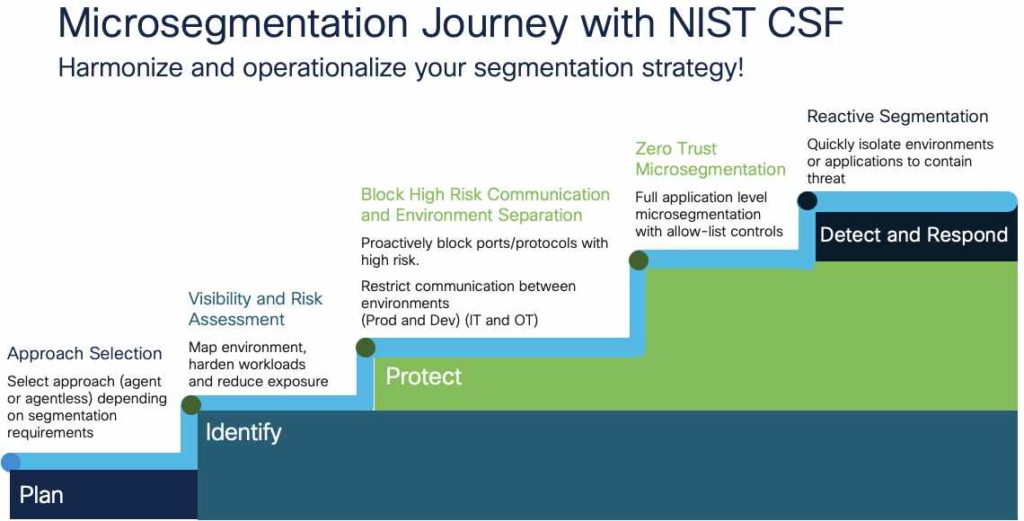

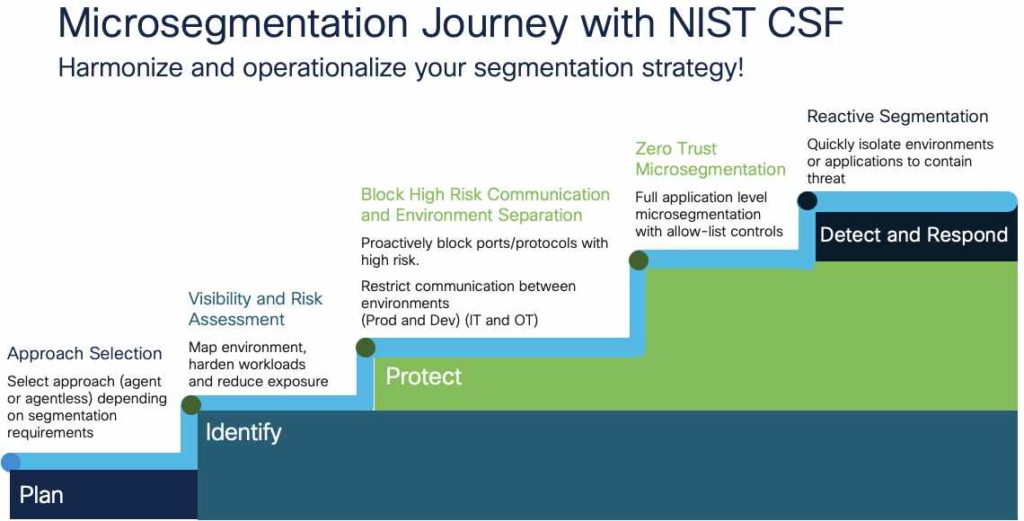

El viaje de microsegmentación con NIST CyberseCurity Framework 2.0 y la carga de trabajo segura

La microsegmentación redefine la seguridad de la purple tradicional cambiando el perímetro al activo particular person. Crea microperímetros en entornos de múltiples nubes, aislando y asegurando cada carga de trabajo de forma independiente.

Este enfoque se ha convertido en una base práctica para implementar cero arquitecturas de confianza, ya que permite la aplicación del acceso de menor privilegio a nivel de purple.

Sin embargo, la operacionalización de la microsegmentación sigue siendo un desafío significativo. Requiere una estrecha colaboración en varios equipos (seguridad, redes, operaciones y cumplimiento), lo que puede crear complejidad y fricción. Para una inmersión más profunda en estos desafíos y cómo puede superarlos, le recomiendo leer la publicación del weblog “Guía del líder empresarial para un proyecto exitoso de microsegmentación“Por mi colega Brijeshkumar Shah.

Aquí es donde la carga de trabajo segura de Cisco se convierte en el conjunto de herramientas que puede permitir a las organizaciones implementar con éxito la microsegmentación, al tiempo que respalda los esfuerzos de cumplimiento. Al fomentar la colaboración entre los equipos e integrarse con los procesos existentes, la carga de trabajo segura ayuda a que cero confianza se pueda lograr y escalable.

Navegar por el cumplimiento del enfoque y las herramientas correctas

Los mandatos regulatorios y de cumplimiento pueden ser complejos y difíciles de navegar. Sin embargo, con el enfoque correcto, traducir los requisitos comerciales en controles técnicos procesables, y el conjunto de herramientas adecuado para implementarlos, la ruta para lograr el cumplimiento se vuelve mucho más manejable. Para ver cómo Cisco Safe Workload puede admitir su viaje de cumplimiento, consulte Mi sesión de Cisco Dwelldonde muestro demostraciones en vivo y ejemplos prácticos de cómo se puede aplicar esta solución para cumplir con los requisitos reglamentarios de manera efectiva.

¿Quieres aprender más? Mira el Página de producto de carga de trabajo segura de Cisco.

¡Nos encantaría escuchar lo que piensas! Haga una pregunta y manténgase conectado con Cisco Safety en las redes sociales.

Cisco Safety Social Media

Compartir: