Cellular World Congress 2025 en Barcelona cumplió con todas las promesas, un evento récord con 109,000 asistentes de 205 países, con más de 2,900 expositores, patrocinadores y socios que muestran una impresionante variedad de temas de vanguardia, desde 5G e IOT hasta seguridad unificada para el futuro dirigido por AI.

Como siempre, la presencia de Cisco mostró un conjunto de innovaciones, como las últimas soluciones de conectividad segura, demostró innovaciones inalámbricas de la próxima génera e hicieron varios anuncios de medios de alto perfil que subrayaron nuestro compromiso de dar forma al futuro de las comunicaciones digitales.

La estrategia One Cisco de Cisco estaba en exhibición completa, integrando redes, seguridad, observabilidad y soluciones Splunk para ofrecer resultados incomparables. Este enfoque holístico muestra cómo nuestros clientes pueden lograr centros de datos listos para AI, lugares de trabajo a prueba de futuro y resiliencia digital.

Cisco en MWC 2025: A Powerhouse of Innovation

En la verdadera moda de Cisco, nuestro stand no period solo un espacio, sino más bien un centro de innovación y colaboración. Lo más destacado de la demostración en vivo incluyó:

Lecciones de eventos anteriores

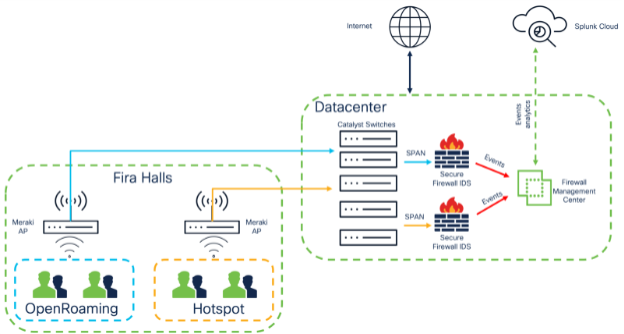

Basándose en nuestras experiencias en Sombrero negro, Tremendous Bowl de la NFL, Conferencia RSA y otros el equipo trajeron el mismo rigor energético y técnico a MWC 2025. Nuestro equipo de SNOC aprovechó la excelencia operativa perfeccionada en esos eventos, combinando herramientas de seguridad de última generación con monitoreo de crimson en tiempo actual para garantizar operaciones de eventos sin problemas.

La nube Splunk se utilizó como plataforma de datos, agregando aplicaciones para la ingestión de datos:

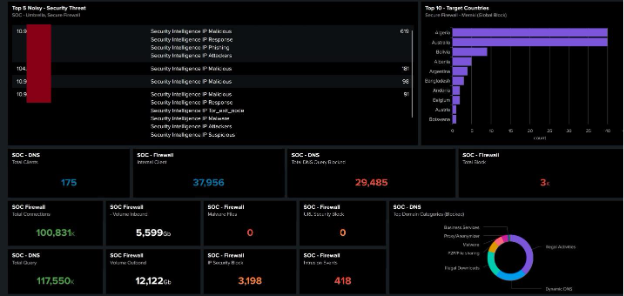

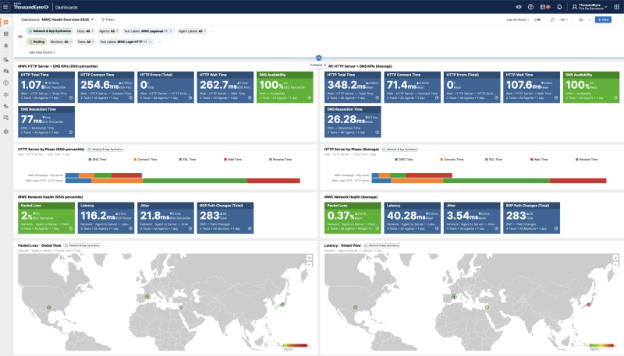

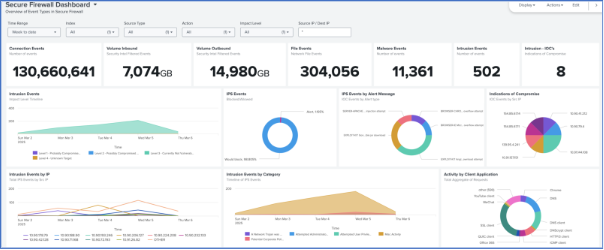

Con estas integraciones, nuestro equipo de SOC pudo construir un tablero SNOC de nivel CISO para telemetría crítica de todas las fuentes de crimson y seguridad.

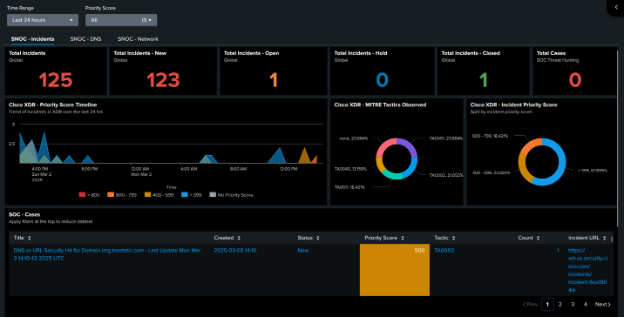

También teníamos paneles de nivel de administrador de SOC para incidentes XDR, eventos de firewall y seguridad DNS.

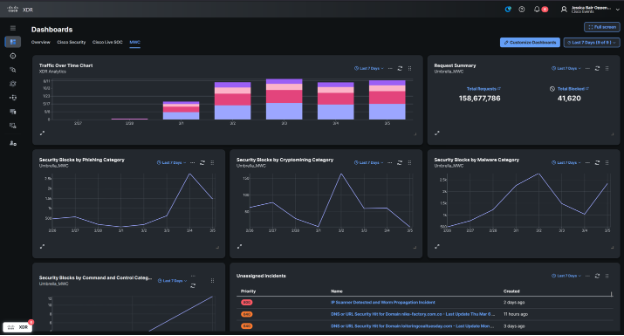

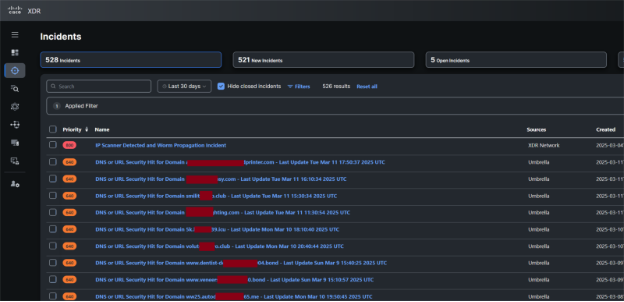

También conectamos las integraciones con Cisco XDR, para la visibilidad del tablero y la investigación de incidentes.

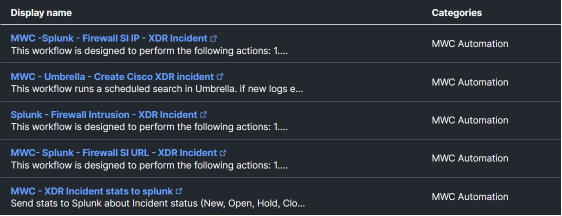

Tuvimos XDR automatizar los flujos de trabajo para promover las detecciones de amenazas en incidentes de Splunk a XDR, y la integración XDR nuevamente en Splunk.

Los incidentes permitieron al equipo de SNOC para priorizar las investigaciones.

Además, en el Cellular World Congress de este año en Barcelona, el tablero de Thoilleyes de Cisco fue basic para proporcionar una garantía de crimson robusta. Los asistentes se beneficiaron del monitoreo en tiempo actual y las concepts sobre el rendimiento de la crimson, asegurando una experiencia perfecta de principio a fin. Con la capacidad de rastrear componentes críticos como la página de inicio del evento y los procesos de inicio de sesión, Milheyes se aseguró de que los participantes pudieran acceder a los recursos esenciales rápidamente y sin interrupción. Este nivel de visibilidad y management detallados ayudó a mantener la integridad y la confiabilidad de la crimson durante todo el evento.

Día 1: una prueba de escala

El día 1 se trataba de manejar la actividad masiva de la crimson sin problemas. Desde solo unos pocos dispositivos de private hasta miles de dispositivos que se conectan simultáneamente, nuestros sistemas de monitoreo de firewall y crimson tuvieron un rendimiento sin problemas, procesando un alto volumen de tráfico mientras mantenía la visibilidad puntual. El sólido desempeño de nuestras soluciones de seguridad de Cisco reafirmó que, ya sea en un entorno de laboratorio controlado o en medio de una conferencia vibrante, la resiliencia de la crimson no es negociable.

Día 2: Cuando una amenaza rusa intentó estrellar la fiesta

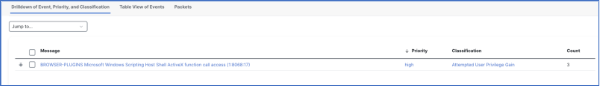

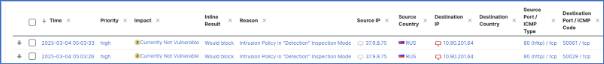

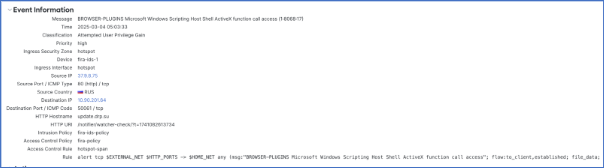

Así como crees que las únicas sorpresas en MWC 2025 son la tecnología innovadora y las demostraciones espontáneas, nuestros registros de firewall nos dieron un giro inesperado. En el día 2, nuestro monitoreo vigilante detectó un evento anómalo: un evento de escalada de privilegios proveniente de una fuente rusa.

Nuestro maestro técnico, Jorge Quintero, inmediatamente marcó esto como un evento potencial de alto riesgo, una situación en la que un punto remaining podría verse comprometido. Los registros mostraron un patrón consistente con las comunicaciones C2, lo que provocó una investigación rápida y medidas de remediación rápida. En el verdadero estilo Snoc, nos aseguramos de que a cualquier invitado no deseado le mostraran la puerta antes de que pudiera causar estragos. (¡Parece que incluso en el MWC, los adversarios cibernéticos no pueden resistir el encanto de la fiesta!)

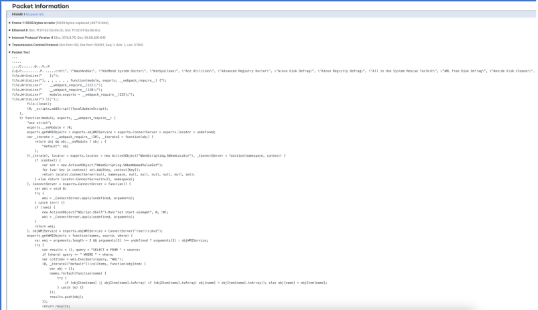

Lo que realmente se destacó en este evento IDS fue un script de texto easy elaborado que se ejecuta en el puerto 80 con Web Explorer (sí, todavía en uso).

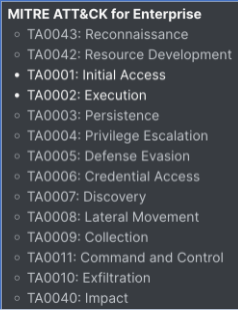

La firma Snort que se activó también destacó dos técnicas principales que se utilizan:

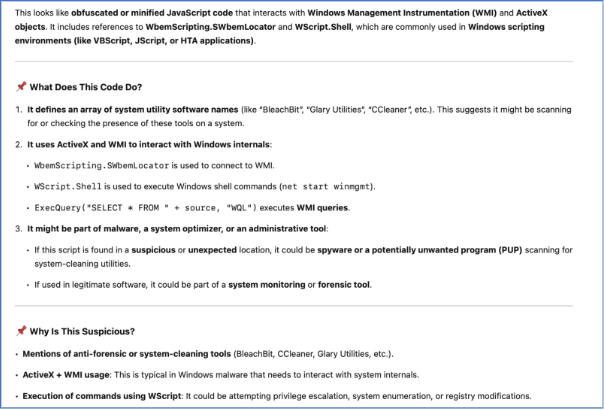

Utilizando herramientas de IA generativas públicas, el análisis de la carga útil arrojó los siguientes resultados, revelando patrones consistentes de actividad maliciosa, incluidos los intentos de identificar herramientas antimalware (probablemente para la extracción de mantener la persistencia) y potencialmente aumentar los privilegios.

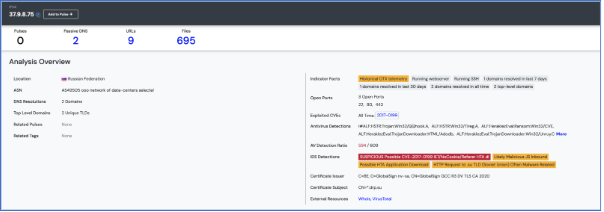

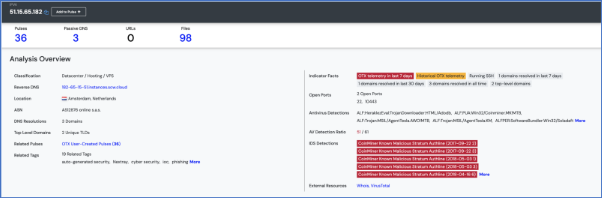

Finalmente, lo que confirmó nuestras sospechas (si ya no estaban) vinieron de Talos y Alien Vault Amenazing Intelligence. Esta dirección IP (perteneciente a la Federación de Rusia) ya había sido marcada para actividades maliciosas.

Día 3: Cryptomining – La historia del bien y el mal

El día 3 trajo un tema interesante a nuestra atención: la criptominación. Desde sus humildes comienzos hasta la industria multimillonaria, es hoy, hemos sido testigos del surgimiento de la criptografía, que ahora se extiende más allá de la criptomoneda a los usos innovadores en el espacio fintech, incluidos los NFT y más.

Sin embargo, también hemos visto cómo esta tecnología ha sido apalancada por actores maliciosos, específicamente para comprometer puntos finales y secuestrar recursos informáticos para la criptominación.

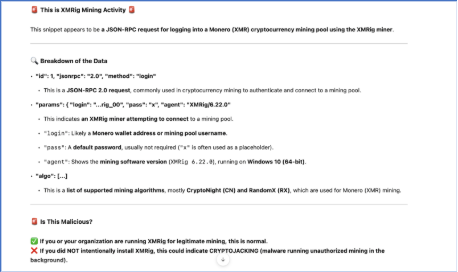

Utilizando herramientas de IA generativas públicas para decodificar el texto plano, identificamos el software program de minería (XMRIG) haciendo llamadas RPC a la crimson de criptomonedas Monero. Ahora, vale la pena resaltar que, aunque sospechoso, este podría ser un caso legítimo de un punto remaining que ejecuta software program minero.

Sin embargo, la naturaleza ilegítima de esta actividad se confirmó nuevamente a través de Talos y Alien Vault Intelligence. La dirección IP pública en uso ya había sido marcada para su participación en operaciones de criptominización maliciosa.

Día 4: ¡Disminución y conclusión de eventos!

El día 4 mostró una desaceleración en la actividad, lo que lo convierte en un día sin amenazas y nos dio tiempo para analizar y agregar todo el conjunto de datos del evento. Aquí hay un par de conclusiones clave del análisis de firewall:

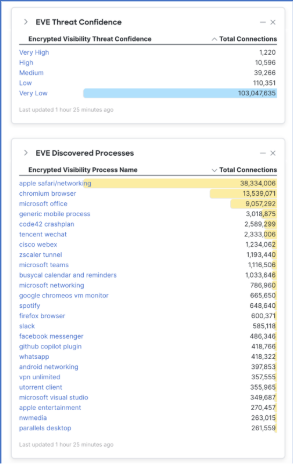

1. Eve (motor de visibilidad cifrado): allanando el camino para el análisis de tráfico cifrado.

El motor de visibilidad cifrado (EVE) de Cisco ha demostrado que la innovación de los últimos años es significativa. El monitoreo en FIRA se realizó completamente utilizando IDS (sistema de detección de intrusos) con análisis pasivo. Incluso sin capacidades de descifrado, pudimos identificar amenazas dentro del tráfico cifrado, así como los procesos que generan ese flujo de tráfico.

2. Análisis basado en eventos, alimentado por Splunk

La historia de Cisco + Splunk es una pareja hecha en el cielo. Con la profundidad y amplitud de Cisco en seguridad y una fuerte cartera, combinada con la observabilidad y flexibilidad de clase mundial de Splunk, pudimos construir paneles poderosos y procesables para un fácil consumo por parte del equipo de SNOC.

A continuación se presentan los datos agregados para todo el evento, que cubren todo, desde eventos de conexión, eventos de archivo y eventos de intrusión hasta un conjunto priorizado de incidentes identificados en toda la Convención.

Esto incluía bloques de seguridad DNS, protegiendo a los asistentes a la crimson de Fira en MWC, de sitios net maliciosos. Se vieron más de 14,400 aplicaciones en la crimson MWC.

Mirando hacia el futuro

El incidente inesperado en el Día 2 solo reforzó una lección important: en el mundo hiperconectado de hoy, la innovación siempre debe coincidir con una seguridad rigurosa. A medida que reflexionamos sobre los éxitos de MWC 2025, ya estamos planeando mejoras para nuestras capacidades de detección de amenazas y respuesta a incidentes, basándose en nuestras experiencias de MWC, Hat Black y NFL.

El equipo de SNOC de Cisco sigue comprometido a mantenerse un paso adelante, convirtiendo cada desafío en una oportunidad para innovar y proteger. Ya sea que se trate de administrar decenas de miles de conexiones o interceptando una señal Rogue C2, estamos listos para garantizar que el futuro digital sea tan seguro como brillante.

Mientras la tecnología estaba en exhibición completa, las estrellas reales de la cabina de seguridad fueron las personas dedicadas que dieron vida a estas demostraciones y operaciones. Un sincero gracias a: Alberto Torralba, Filipe Lopes, Jorge Quintero, Jervis Hui, Nirav Shah, John Cardani-Trollinger y Emile Antone. Su experiencia y dedicación aseguraron que cada demostración fuera perfecta y capturara la atención de cada asistente. Especial agradecimiento a Ivan Padilla Ojedaquien fue nuestro enlace con el equipo de crimson para conectar todo en el SNOC.

Además, gracias a aquellos que nos ayudaron a prepararnos para el SNOC: Ivan Berlinson, Ryan Maclennan, Aditya Sankar, Seyed Khadem, Tony Iacobelli, Dallas Williams, Nicholas Carrieri y Jessica Oppenheimer.

Concluir

Cellular World Congress 2025 no se trataba solo de mostrar la próxima ola de innovación tecnológica; También fue una poderosa demostración de cómo las medidas de seguridad integradas y resistentes pueden salvaguardar incluso los entornos más bulliciosos y de alto riesgo. Las concepts comparativas del día 1 y el día 2 subrayan la importancia de mantener un paso adelante, adaptarse constantemente y mejorar continuamente nuestras estrategias de defensa.

Gracias por unirnos a nosotros en este viaje a través de MWC 2025 y estén atentos para más información e historias detrás de escena de MWC 2025. Después de todo, en el mundo de la tecnología, ¡nunca es solo otro día en la oficina!

Nos encantaría escuchar lo que piensas. ¡Haga una pregunta, comente a continuación y manténgase conectado con Cisco Safe en Social!

Canales sociales de seguridad de Cisco

Compartir: